<?php

if ($_SERVER['REQUEST_METHOD'] === 'POST') {

if (isset($_FILES)) {

$directory = './uploads/';

$file = $_FILES["file"];

$error = $file["error"];

$name = $file["name"];

$tmp_name = $file["tmp_name"];

if ( $error > 0 ) {

echo "Error: " . $error . "<br>";

}else {

if (file_exists($directory . $name)) {

echo $name . " already exists. ";

}else {

if(move_uploaded_file($tmp_name, $directory . $name)){

echo "Stored in: " . $directory . $name;

}

}

}

}else {

echo "Error !";

}

die();

}

?>

<html>

<head>

<link rel="stylesheet" href="https://maxcdn.bootstrapcdn.com/bootstrap/3.3.2/css/bootstrap.min.css">

<title>Image Storage</title>

</head>

<body>

<!-- Fixed navbar -->

<nav class="navbar navbar-default navbar-fixed-top">

<div class="container">

<div class="navbar-header">

<a class="navbar-brand" href="/">Image Storage</a>

</div>

<div id="navbar">

<ul class="nav navbar-nav">

<li><a href="/">Home</a></li>

<li><a href="/list.php">List</a></li>

<li><a href="/upload.php">Upload</a></li>

</ul>

</div><!--/.nav-collapse -->

</div>

</nav><br/><br/><br/>

<div class="container">

<form enctype='multipart/form-data' method="POST">

<div class="form-group">

<label for="InputFile">파일 업로드</label>

<input type="file" id="InputFile" name="file">

</div>

<input type="submit" class="btn btn-default" value="Upload">

</form>

</div>

</body>

</html>

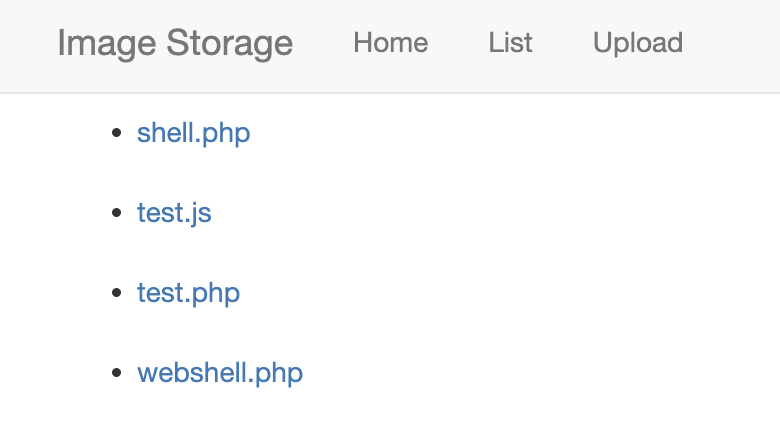

위 코드는 파일 저장 서비스에 대한 코드이며 파일 확장자에 대한 필터링이 없으므로 웹쉘과 같은 악성 파일을 업로드 할 수가 있다.

.php 파일이 업로드 된 것을 볼 수 있다. 해당 경로에 접근하여 쉘을 실행시켜 flag를 얻을 수 있다.

'Web Hacking > Dreamhack' 카테고리의 다른 글

| [Dreamhack] web-ssrf write up - 티스토리 (0) | 2024.01.22 |

|---|---|

| [Dreamhack] file-download-1 write up - 티스토리 (0) | 2024.01.21 |

| [Dreamhack] command-injection write up - 티스토리 (2) | 2024.01.21 |

| [Dreamhack] simple_sqli write up - 티스토리 (0) | 2024.01.15 |

| [Dreamhack] csrf-2 write up - 티스토리 (0) | 2024.01.12 |